セキュリティ技術者の育休

-

近況報告

SECCON CTF 2022 予選に参加しました。

-

近況報告

Azure AD導入環境に対するペネトレーションテストの資格「Certified Az Red Te...

-

CTF

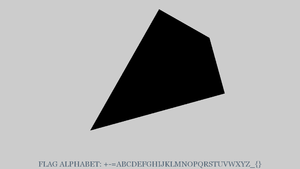

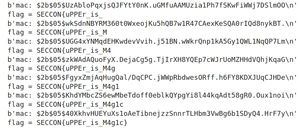

SECCON CTF 2021(Case-insensitive)

-

近況報告

SECCON CTF 2021参加報告

-

近況報告

GIAC Cloud Penetration Tester (GCPN)を取得しました

-

CTF

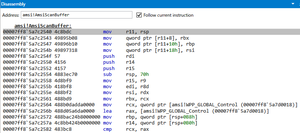

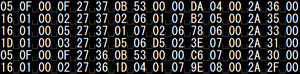

DEF CON CTF Qualifier 2021(qoo-or-ooo) Writeup

-

技術検証

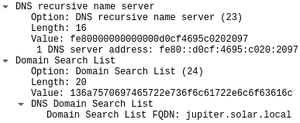

DHCPv6 spoofingについて

-

CTF

セキュリティコンテストを開催しました。

記事を探す

SEARCH

人気記事

POPULAR