はじめに

ラスベガスで開催された情報セキュリティカンファレンスであるBlack Hat USA2019(以下、BHUSA)とDEF CON 27(以下、DEF CON)に、2019/8/4~10の日程で参加してきました。 本記事では、私が両イベントで経験したことについて報告します。

Black Hatは現在アメリカ(USA)、ヨーロッパ(EU)、そしてアジア(ASIA)の3カ所でカンファレンスが開催されており、BHUSAはその中で最大のイベントです。 BHUSAはラスベガスのMandalay Bayで8/3~8に開催されたのですが、今回の来場者数は2万人以上とのことなので、同様のカンファレンスであるRSAカンファレンスに次ぐ来場者数といえます。(参照先:Highlights of Black Hat USA 2019) なおBlack Hatはトレーニングのみのイベントも開催されており、今年は11年ぶりに日本でもトレーニングのみのイベントが開催されました。(参照先:Black Hat Japan Trainings 2019)

DEF CONは、カンファレンスというよりは「お祭り」と表現した方がふさわしいかもしれません。 Black Hatで扱われるようなセキュリティに関連した講演に加え、ホイルで作った帽子のコンテストやあごヒゲコンテスト、映画上映など、セキュリティ関係ないのでは?と思えるようなイベントも開催されます。 また、レッドチームやIoT、ワイヤレスなど、取り扱う分野ごとに「ビレッジ(Village)」と呼ばれるブースが形成されていることも特色の1つです。 今回のDEF CONはParis Las Vegas、Bally's、Flamingo、Planet Hollywoodという4つのホテルを使って開催されました。(参照先:Venues, dates, and attendance(DEF CON)) 来場者数は約3万人とのことで、回を重ねるごとに来場者は増加しているようです。(参照先:Def Con 27 Transparency Report)

ラスベガス到着、BHUSA参加登録(8/4)

BHUSAのメインであるブリーフィングは8/7~8の2日間開催されましたが、それに先だって8/3からトレーニングが開催されました。 トレーニング期間は4日間あり、講座によって前半2日、後半2日、そして4日間のものに分かれています。 私は後半2日(8/5~6)のトレーニングを受講するために、前日の8/4にラスベガス入りしました。

成田からサンフランシスコを経由してラスベガスに到着後、そこからMandalay Bayにある受付場所に向かい、参加登録を済ませました。 8/4はまだブリーフィング開催前だったため、すんなりと参加登録できました。

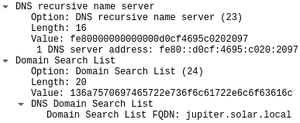

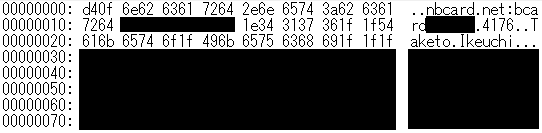

ちなみに参加登録の際に自分の名前が印刷されたカード(バッジ)を受け取るのですが、バッジの中にはNFCタグが入っており、各セッションの開始時に会場の入り口でスタッフにバッジをスキャンしてもらうと、後でセッションの評価に関するアンケートメールが参加者に送られてくるようになっています(バッジをスキャンしてもらうかどうかは任意です)。バッジは他にもベンダーブースでの受け付けに使われたりしています。 バッジの中のNFCタグには参加者の情報が書き込まれているということで、さっそくカード内の情報を読み取ってみたところ、参加者IDやイベントID、氏名などが書き込まれていることが分かりました。

実は昨年開催されたBlack Hat USA 2018では、参加者の氏名などの情報が外部の第三者から取得される状態になっていたという出来事がありました。(参照先:Revisiting The BlackHat Hack: How A Security Conference Was Pwned) その際はAPI側が修正されたようですが、NFCタグの内容にも変更があったかどうかを確認するために昨年のバッジも読み取ってみたところ、レコード数が1つ減った以外は大きな変更はないようでした。

BHUSA参加

BHUSAではトレーニング、ブリーフィングおよびアーセナルに参加・聴講してきましたので、それぞれについて報告します。

トレーニング参加(8/5~6)

Black Hatでは様々な分野の良質なトレーニングが開講されますが、私は「Active Directory Attacks for Red and Blue Teams - Advanced Edition」の後半2日間のコースを受講しました。 私は2006年から、当社のセキュリティ診断サービスの診断員としてサーバからWebアプリケーションに至るまで様々なお客様環境に対してセキュリティ診断やペネトレーションテストを実施してきました。 このたび、Active Directory(以下、AD)関連の診断技術をさらに深めたいと思い、このトレーニングを選びました。

トレーニングでは、AD環境において攻撃者がすでに内部ネットワークに侵入している状態(Assume Breach)を想定しており、PowerShellを主に用いながらできるだけ静かに侵入範囲を広げていくこと、侵入している状態を継続させることに主眼を置いたものでした。 トレーニング環境はリモート環境にあり、複数のドメインやフォレストが構築されていました。 受講者はそれぞれに与えられたVMのリモートデスクトップにWebブラウザやVPNで接続してハンズオンを行いました。 トレーニング名にもあるように、侵入行動の検出や防御についての講義もありましたが、トレーニング時間の大部分は侵入の方法について割かれました。

このトレーニングでは、受講後1か月間はラボ環境にアクセスすることができます。トレーニング中は盛りだくさんの講義内容についていくのに必死だったので、この1か月間を有効に活用してみっちり復習できたので非常に助かりました。

今回のトレーニング受講によって、ADの仕組みや攻撃手法、検出・防御手法について多くの知識を得ることができました。 これらの知識を組織内に展開し、当社セキュリティ診断チームの技術力をさらに向上していきたいと思っています。

BHUSA ブリーフィング聴講(8/7~8/8)

初日のDino Dai Zovi氏による基調講演に始まり、120を超えるブリーフィングが行われました。 私が特に興味を持ったのは下記のセッションです。

Infiltrating Corporate Intranet Like NSA - Pre-auth RCE on Leading SSL VPNs

複数のSSL VPN機器でリモートコード実行(以下、RCE)などの脆弱性を発見した話。 各機器の仮想アプライアンスを解析対象として、シェル起動やRCE、平文パスワード取得など、様々な脆弱性を発見するまでの経緯が解説されました。

講演内容で印象的だったのは、脆弱性の攻略手法です。 ヒープ領域をオーバーフローさせて偽の構造体を作成したり、エラーメッセージをコマンドライン引数として使ったり、まるでCTFの問題解説を見ているようでした(CTF: Capture The Flagの略。情報セキュリティの技術力を競うイベントの総称として業界では認知されています)。 実際の攻撃で使われた手法がCTFに出題されるのか、CTFで出題された手法が実際の攻撃で使われるのかについてはどちらのパターンもあり得るとは思いますが、私はこの講演を聞いていて「これCTFでは?」と思いました。

Critical Zero Days Remotely Compromise the Most Popular Real-Time OS

VxWorksのTCP/IPスタック(IPnet)に関する11の脆弱性(URGENT/11)についての話。 URGENT(URG)フラグが立ったパケットの取り扱い不備などの各脆弱性の解説のほか、脆弱性を利用してヒープ領域をオーバーフローさせ、解放済みチャンクのヘッダ領域を上書きすることで実際の医療機器を攻撃するというデモなどが紹介されました。 ここでもやはり、「これCTFでは?」と思いました。

今回紹介したものに限らず、脆弱性の検証記事などを読んでいると「これCTFでは?」と思えるような脆弱性攻略方法を目にすることがあります。 当社は日立ソリューションズ・クリエイトさんと共同でSECCON CTFなど社外のCTFに参加していますが、CTFの問題に取り組むことは、見つけた脆弱性を利用してリモートコード実行などに持っていくためのテクニックを鍛えるために非常に有効な手段だと感じました。

ちなみにセッション終了後に「URGENT/11 Tシャツ」が配られていたので、私も1枚もらってきました。

アーセナル見学(8/7~8/8)

BHUSAの会場では、有志によるオープンソースツールを展示するアーセナルという専用ブースが設置されています。 ブリーフィング期間中の2日間で100を超えるセッションが開催され、OSINTからペネトレーションテストやマルウェア解析、ソーシャルエンジニアリングに至るまで幅広いジャンルのツールが展示されていました。

私はペネトレーションテスト関連のツールを中心に見て回り、面白そうなツールを何点か見つけたので、今後検証してみたいと思います。

DEF CON参加(8/9~10)

8/9からの2日間はDEF CONに参加しました。 DEF CON自体の日程は8/8~11で、初日がBHUSAの最終日と重なっています。 私はBHUSAのアーセナルを見ておきたかったので、DEF CONには2日目の8/9からの参加となりました。

DEF CON会場への入場にもBHUSAと同様に専用のバッジが必要で、DEF CON初日の参加者受付ブースでは毎年バッジを求める人たちの行列(Line Con)が形成されます。 この行列に並ぶのもDEF CONの醍醐味ともいえるのですが、BHUSAのトレーニングやブリーフィングの参加者であれば事前に申し込んでおくことでBHUSA会場でDEF CONバッジを受け取れるため、私はこの仕組みを利用しました。 ちなみにLine Conに参加した方によると、行列に並んだ時間はせいぜい1時間くらいで、むしろその後に並んだSWAG(おみやげ)購入の行列の方が待ち時間が長かったそうです。

Wireless CTF参加(8/9~10)

今回のDEF CONでは、Wireless VillageのWireless CTF(以下、WCTF)にほとんどの時間を費やしました。

DEF CONでは各Villageがそれぞれのテーマに即したCTFを開催していて、それらに本気で取り組むのであれば少なくとも丸1日は溶かす覚悟が必要です。 WCTFではWiFiやRFID、Bluetooth、SDR(Software Defined Radio)など幅広い分野の無線通信や技術に関する問題が出されていたのですが、このような趣旨のCTFが日本で開催されることは非常にまれだと思ったので、良い機会だということで丸1日溶かすことにしました。

WCTFには1人チームで取り組んだのですが、WiFiのキーの解析や、モールス信号やOOK(On-Off Keying)の解析を体験することができて楽しかったです。 ただRFIDの問題ではカードリーダーを持っていなければそもそも解くことができなかったり、電波の復調問題では受信データからのノイズ除去がうまくできなかったりと、多くの課題を残す結果となりました。 いわゆる「ガチ勢」チームは巨大なアンテナをテーブルや天井に設置したり、独特の模様を特定の周波数帯のウォーターフォール上に表示させて遊んだりしていました。 明るい電波生活は良いガジェットと良いアンテナから、という言葉が頭をよぎりました。

また、チームメイトがおらず電波受信を手分けできなかったのも辛かったです。 WiFiに関しては同時に4つのアンテナ(いずれも技適取得済み)を使って受信や発信をしていましたが、もう少し人数がいればいろいろ楽になっていたと思います。 というわけで、また行く機会があれば今度はチームメイトを募って集団で取り組めればと思います。

ちなみにWCTF中に私が使っていたテーブルは最大8人が使えるようになっており、CTF中は他のプレイヤーと情報交換をしたり、食事などで席を空けるときに荷物を見てもらったりしていました。 プレイヤーの中にはノートPCに日本のアニメのステッカーを貼っている方もいて、CTF以外の話題でも交流できました。

DEF CONバッジ

DEF CONでは公式バッジの他に、各Villageや、有志によって作成されたバッジ(Indie Badge)もあります。 バッジにはマイコンなどの各種電子パーツが積まれていることが多く、それなりのお値段はしますが、公式バッジと同じように制作者の方々が様々な趣向を凝らしてパズルや通信機能などを実装しているので、DEF CONが終わった後もハックしたりといろいろ楽しめます。

今回は公式バッジの他に2つのバッジを購入しました。 各バッジの概要は下記のとおりです。

写真右:DEF CON公式バッジ

NFMI(近距離磁気誘導)アンテナやピエゾ素子が実装されており、他の参加者のバッジと近づけあうことでLEDが点灯したり音が鳴ったりします。

写真中央:it's da Bomb!バッジ

タッチスクリーン付き液晶ディスプレイやボタンが実装されているのに加え、動画やゲームがあらかじめ内部に保存されており、動画を見たり無線通信で他のバッジ所有者とゲームの対戦ができたりします。 このバッジはクラウドファンディングによって製作されたもので、私は事前に購入手続きをして、DEF CON会場でこれを受け取りました。

写真左:Car Hacking Villageのバッジ

車体後部のスペアタイヤ部分を操作することで、車体にちりばめられているLEDの点灯パターンを変えられるようになっています。 このバッジはCar Hacking Villageのそばを偶然通りかかった際にちょうど販売開始されていたので購入しました。

まとめ

私は今回のBHUSAとDEF CON参加をとおして、当社のセキュリティ診断サービスの品質をさらに向上するための知見と技術を習得することができました。 また、当社の新規サービスを開発するうえでのヒントを得ることができました。 DEF CONのようなお祭りイベントは参加してこそだと思うので、この記事を読んで興味を持たれた方々には是非ラスベガスに足を運ぶべく、勤務先やご家族と交渉されてみてはと思います。

記事の著者

セキュリティ診断業務に10年間従事後、2016年よりシニアセキュリティアナリストとしてペネトレーションテスト業務に従事。

診断業務開始当初は社内イントラサイトの脆弱性に対する過激な指摘により物議を醸したが、

現在はだいぶおとなしくなっている。好きな周波数は13.56MHz。

GXPN、GAWN、GREM、GPEN、GDAT、GCPN、GCFA、GCFE、CRTE、CARTP、CEH

関連記事

RELATED ARTICLE