はじめに

2019/12/2~5の日程で、イギリスのロンドンで開催された情報セキュリティカンファレンス「Black Hat Europe 2019(以下、BHEU)」に参加してきました。 本記事では、私がBHEUなどで経験したことについて報告します。

BHEUでは、アメリカで開催されているBlack Hat USA(以下、BHUSA)と同様にトレーニングとブリーフィング(講演)が開催されました。 ただBHUSAと違って、トレーニングのうち4日間開催されるものは後半の2日間がブリーフィングと丸かぶりしてしまうため、4日間トレーニングの受講者はブリーフィングを聴講できません。 私がまさにそれで、今回はブリーフィングを聴講せず、4日間みっちりとトレーニングを受けてきました。

ロンドン到着、ホテルチェックイン(12/1)

羽田を出てヒースローに到着後、ヒースローエクスプレスと地下鉄を乗り継いで宿泊先のホテルにチェックインしました。 ホテルはBHEU会場のExCeL Londonから徒歩5分くらいの便利な距離にありましたが、テムズ川の近くで駐車場が多めの、少し寂しい立地でした。 会場もまだ看板があるだけでチェックインすることはできず、余計に哀愁を誘います。

トレーニング受講(12/2~5)

参加登録

トレーニングは毎日9時から始まります。 初日は参加登録を先に済ませなければならないということで、朝8時に会場に到着しました。

いくつかあるバッジ受け渡し窓口には、それぞれ数人程度の列ができているくらいだったので、すんなりと受付を済ませることができました。 今回のバッジはペラペラの紙に参加者名とバーコードが印刷されているもので、BHUSAのようなNFCタグ入りカードではなかったため、少し残念でした。

他に日本人がいない?

参加登録後に周りを見回してみると、自分以外に日本から来た方がいなさそうな気配でした。 少し不安ではありましたが、これは逆にチャンスだと思い、極力日本語を話さず外国の方々との交流を楽しもうと決めました。

トレーニング概要

私が今回受講したのは「Assessing and Exploiting Control Systems & IIoT」というトレーニングです。 このトレーニングは、産業制御システム(以下、ICS)のセキュリティ評価を行う際のポイントやテクニックに関するもので、PLC(Programmable Logic Controller)やロジックアナライザ(以下、ロジアナ)、無線通信用アンテナなど、さまざまな機器を用いて行われました。 これらの機器はすべて持ち帰ることができましたが、機器によっては電波法などに配慮しなければならないものもあり、受講者は注意が必要です。

講義はJustin Searle氏とPablo Endres氏の2名体制で進められました。 実はSearle氏には、今年の3月にSANSのトレーニングを受講したときに講師をしていただいていました。 SANS最終日に彼と撮った写真を見せると「最終日のCTFで優勝してたよね!」と言ってくださったので、少しうれしかったです。 (CTF優勝チームのメンバー全員で撮った写真だったからかもしれませんが)

トレーニング詳細

トレーニングでは主に、はじめに講師がICSの各機能について解説し、続いてそれらのセキュリティ評価手法について解説した後に受講者がハンズオンでそれをなぞっていく、という流れを繰り返すかたちで進められました。 ICSについてはこれまでにさまざまな資料から情報を得てきていましたが、体系だった教育を受けられたのは非常に有益でした。

トレーニング中に講師が強調していたのは、セキュリティ評価のアプローチが、ICS環境と通常のOA環境で異なる部分があるということでした。 ICS環境には、簡単にパッチを当てられない機器や、想定外のデータを受信すると容易にダウンしてしまう機器が存在していることがあります。 それらに対して適切にセキュリティ評価を行うためのアプローチについて、講師の実体験を交えて詳細に説明を受けました。

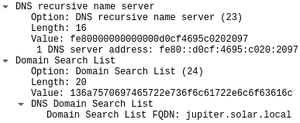

ハンズオンについて、4日間のうち前半の2日間は、配布されたPLCに対するプログラムの書き込みやHMI(Human Machine Interface)経由での操作のほか、ロジアナやWireshark(ネットワークなどを流れるデータを解析するソフトウェア)などを用いた、PLCから送信されるデータの解析などを行いました。 後半の2日間は、SDR(Software Defined Radio)機器を用いた無線通信の解析や、EEPROM(電気的に書き換え可能なメモリの一種)への情報の読み書き、その際に発生する通信のロジアナでの解析を行いました。 このように、トレーニング全体を通してハンズオンが多めだったおかげで、これから先、実際に制御システムのセキュリティ評価を行うことになった場合でもイメージがわきやすくなったのではと思います。

ハンズオンの中で特に印象に残ったのは、SDR機器を用いたものでした。 あらかじめファイルとして用意された通信内容をツールで解析したり、講師が発信する電波を受信して解析したりしたほか、受講者同士で電波を飛ばし合ったりもして、電波法などの理由から日本では実施が難しそうなことも経験できました。 SDRはBlack HatやDEF CONなどのセキュリティカンファレンスで何年も前からおなじみになっていて、私も興味はあったのですが、取っつき方が分からず二の足を踏んでいました。 今回のトレーニングでは、講師に質問しながら無線技術やツールの使い方に習熟できたので、私にとって非常に貴重な経験となりました。 なお、私以外の受講者にも無線好きが多かったらしく、3日目のSDRの講義は質問も多く出て盛り上がりました。

おわりに

ライブトレーニングを受講する醍醐味は、「なぜここでこのコマンドを使っているのか」、「この処理を実行する意図は何なのか」のように、講義スライドには書かれていない講師の考えを聞けたり、講師が実際の業務で得た知見などを聞けることだと思います。 今回は講師の2人ともが上記のようなネタを積極的に話してくださったので、私にとって満足度の高いトレーニングとなりました。

また、受講者同士の交流も非常に大きなメリットです。 私は今回、近くの席に座っていた方々や、SANSの服を着ているなど突っ込みどころがあった方々に話しかけ、セキュリティ事情や文化について情報交換できました。 今回のように、日本人がほぼ自分だけという環境をチャンスと考え、「旅の恥はかき捨て」とばかりに積極的に行動できて良かったと思います。

なお今回のトレーニングでは、すべての講義スライドや、ハンズオンで使用した機器を持ち帰ることができます。 年末年始の休み中にみっちり復習して、今後来たるべき業務に備えようと思います。

番外編

観光

せっかくの海外なんだから観光したいところですが、私に与えられた自由時間は帰国日の4時間程度だけだったため、目的地を絞ってグリニッジ天文台周辺を観光しました。 グリニッジ天文台を目的地に選んだ理由は、GMT(グリニッジ標準時)にはいつもお世話になっている気がしたためです(実際にお世話になっているのはUTC(協定世界時)ですが)。

天文台周辺ではいろいろ写真を撮ったり撮ってもらったりしましたが、ここに載せられそうな無難なものは下記くらいです。

ロンドンの交通事情

今回の出張では、交通機関で移動する際は切符を購入することなく、QRコードとNFC、コンタクトレス決済を利用して運賃を支払いました。 ヒースロー空港とパディントン駅を往復しているヒースローエクスプレスを利用する際は、専用のスマフォアプリから切符を購入後、取得したQRコードをリーダーに読み取らせることで改札を通過できましたし、事前に購入していたチャージ済みNFCカード(Oyster Card)を使って、日本の主な交通機関と同じようにタッチで改札を通過できました。 また、コンタクトレス決済もできるとのことだったので、コンタクトレス決済に対応した日本のクレジットカードも使えるか試してみたところ、無事利用できました。 個人的に、海外に行って困ることの1つとして交通機関の券売機での切符購入があるのですが、今回はそのようなストレスをまったく感じることなく交通機関を利用できました。

GWRの鉄道車両

パディントン駅でヒースローエクスプレスを待っていたら、写真のような車両がいつくか停車していたので、思わず写真を撮りに行ってしまいました。

この車両はクラス800と呼ばれ、日立製作所が製造したものです。 イギリスで日立製の車両が走っていることは知っていたのですが、実際に見ることができて良かったです。 日立のロゴが車体のどこかにないか探してみたところ、ステップ部分にありました。 おそらく車内のどこかにもあると思うので、これから先、実際に乗車できたら探してみようと思います。

記事の著者

セキュリティ診断業務に10年間従事後、2016年よりシニアセキュリティアナリストとしてペネトレーションテスト業務に従事。

診断業務開始当初は社内イントラサイトの脆弱性に対する過激な指摘により物議を醸したが、

現在はだいぶおとなしくなっている。好きな周波数は13.56MHz。

GXPN、GAWN、GREM、GPEN、GDAT、GCPN、GCFA、GCFE、CRTE、CARTP、CEH

関連記事

RELATED ARTICLE